О возможностях применения в вузах аутентификации на основе персональных устройств (Дмитрий Костюк, OSEDUCONF-2018) — различия между версиями

Материал из 0x1.tv

StasFomin (обсуждение | вклад) |

StasFomin (обсуждение | вклад) |

||

| (не показаны 24 промежуточные версии этого же участника) | |||

''Пойта П. С., Костюк Д. А., Дереченник С. С., Луцюк П. Н.'' Повышение сетевой безопасности в компьютерном парке вуза за счет буферизации и изоляции ресурсов // Электроника инфо.- 2013.- No.6 (96).- С. 111—113. pam fprint. https://www.freedesktop.org/wiki/Software/fprint/pam_fprint/. Last edited on May 18, 2013. PAM Fingerprint https://github.com/philippmeisberger/pam-fingerprint. Commited on Dec 21, 2017. ''Wills N.'' A look at PAM face-recognition authentication https://lwn.net/Articles/523199/. Published on November 7, 2012. PAM-PKCS#11 Login Tools. https://github.com/OpenSC/pam_pkcs11/wiki. Commited on Sep 28, 2016. Hardware authentication for Linux using ordinary USB Flash Drives. https://github.com/aluzzardi/pam_usb. Commited on 27 Apr 2016. NFC-based PAM authentification module. https://github.com/nfc-tools/pam_nfc. Committed on 13 May 2013. Linux NFC compatibility. http://nfc-tools.org/index.php?title=Devices_compatibility_matrix. Published on on 25 December 2016. Аутентификация при помощи Bluetooth телефона или USB Flash в Debian/Ubuntu Linux https://www.opennet.ru/tips/1973_pam_auth_usb_bluetooth.shtml. Опубликовано 04.03.2009. Pluggable authentication module for low level authentication in unix systems by bluetooth low energy device. https://github.com/jaffeetv/pamble. Committed on 23 Apr 2017. ''Абламейко С. В. и др.'' Опыт и перспективы внедрения интеллектуальных документов в учебные заведения // Материалы Международной научно-практической конференции «Современные технологии автоматической идентификации и электронного бизнеса. Состояние и перспективы развития ID Comptence 2011», Минск, апрель 2011.- С. 49-57. {{LinksSection}} <!-- <blockquote>[©]</blockquote> --> {{fblink|2006604086259269}} {{vklink|1120}} <references/> [[File:{{#setmainimage:О возможностях применения в вузах аутентификации на основе персональных устройств (Дмитрий Костюк, OSEDUCONF-2018)!.jpg}}|center|640px]] {{stats|disqus_comments=0|refresh_time=2018-05-15T17:21:45.7458172021-08-31T17:35:37.780888|vimeo_plays=240|youtube_comments=0|youtube_plays=2}}14}} [[Категория:OSEDUCONF-2018]] [[Категория:Аутентификация и авторизация]] [[Категория:СПО в образовании]] [[Категория:Информационная безопасность и СПО]] [[Категория:Информационные системы ВУЗов]] | |||

Текущая версия на 07:30, 20 октября 2025

- Докладчик

- Дмитрий Костюк

Рассматриваются альтернативы в сфере аппаратных средств идентификации и аутентификации пользователей в компьютерных классах и информационных терминалах под управлением GNU/Linux. Анализируется возможность использования штатных идентификационных карт, а также персональных гаджетов студентов и/или профессорско-преподавательского состава в качестве аппаратных ключей. Рассмотрен спектр PAM-модулей, применимых для решения данной задачи. Обсуждаются вопросы безопасности, а также возможности интеграции средств альтернативной аутентификации и LDAP.

Содержание

Видео[править вики-текст]

Презентация[править вики-текст]

Thesis[править | править вики-текст]

Рассматриваются альтернативы в сфере аппаратных средств идентификации и аутентификации пользователей в компьютерных классах и информационных терминалах под управлением GNU/Linux. Анализируется возможность использования штатных идентификационных карт, а также персональных гаджетов студентов и/или профессорско-преподавательского состава в качестве аппаратных ключей. Рассмотрен спектр PAM-модулей, применимых для решения данной задачи. Обсуждаются вопросы безопасности, а также возможности интеграции средств альтернативной аутентификации и LDAP.

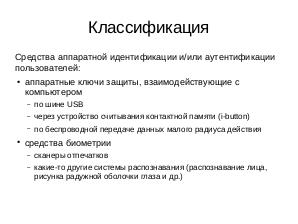

Под средствами аппаратной идентификации и/или аутентификации пользователей обычно понимают устройства, относящиеся к двум категориям:

- аппаратные ключи защиты, взаимодействующие с компьютером по шине USB, через устройство считывания контактной памяти, либо посредством беспроводной передачи данных малого радиуса действия;

- средства биометрии, чаще сканеры отпечатков, реже- более сложные системы, выполняющие сканирование в оптическом и, опционально, инфракрасном диапазоне (распознавание лица, рисунка радужной оболочки глаза и др.).

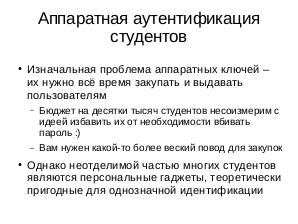

В обоих случаях приходится комплектовать рабочие места стационарными считывателями и/или предоставлять (и периодически восстанавливать) персональные ключи пользователей смарт-карты, удостоверения либо брелоки, содержащие RFID-метку, и др. Аппаратные ключи позволяют избавить конечных пользователей от забот о запоминании и вводе криптостойких персональных паролей; однако из-за возникающих дополнительных проблем они обычно используются в организациях, нуждающихся в дополнительных мерах защиты, и практически не применяются для упрощения и повышения удобства аутентификации (исключением является сравнительно недавняя тенденция биометрической разблокировки мобильных устройств). Для вузов использование аппаратных средств аутентификации не характерно в силу обширного компьютерного парка с чрезвычайно большим числом пользователей, а также не слишком высокими требованиями секретности, делающими излишней массовую двухфакторную аутентификацию и другие дополнительные защитные меры.

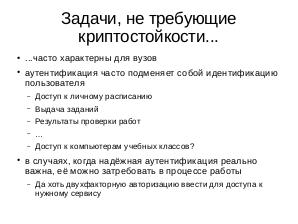

Наоборот, в вузах существует подмножество задач, где аутентификация пользователя фактически служит только его идентификации. Поэтому в ряде случаев оправдана облегчённая авторизация с отсутствием доступа к критичному функционалу или с активацией дополнительных мер защиты при запросе такого доступа. Пример таких типичных задач, не связанных с чувствительными к утечке данными — доступ студентов и преподавателей к личному расписанию, оповещение студентов о заданиях и результатах проверки работ. К этой же категории (при определённых условиях) можно отнести доступ студентов к компьютерам учебных классов .

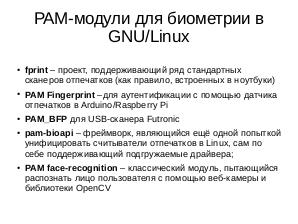

Рабочие станции под управлением GNU/Linux позволяют использовать биометрическую аутентификацию с помощью ряда PAM-модулей, включая следующие:

-

fprint— проект, поддерживающий ряд стандартных сканеров отпечатков (как правило, встроенных в ноутбуки), а также несколько его менее универсальных аналогов:PAM Fingerprintдля аутентификации с помощью датчика отпечатков в Arduino/ Raspberry Pi, аналогичный модульPAM_BFPдля USB-сканера Futronic . К этой же категории относитсяpam-bioapi— фреймворк, являющийся ещё одной попыткой унифицировать считыватели отпечатков в Linux, сам по себе поддерживающий подгружаемые драйвера; -

PAM face-recognition— классический и, пожалуй, наиболее известный модуль, пытающийся распознать лицо пользователя с помощью веб-камеры и библиотеки OpenCV .

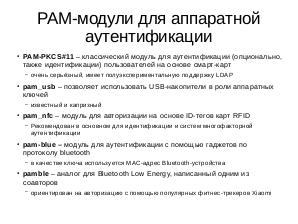

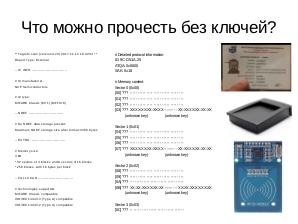

При разной степени работоспособности перечисленных модулей, всех их объединяет ориентация скорее на индивидуальное применение, а не на общедоступные устройства. Однако в последнее время множество пользователей располагает персональными гаджетами, которые могут с не меньшим успехом использоваться для идентификации (и, в случае не критичных к безопасности задач, авторизации), но при этом применимы для мест публичного доступа. Cписок PAM-модулей, поддерживающих аппаратную аутентификацию, включает:

-

PAM-PKCS#11— классический модуль для аутентификации (опционально, также идентификации) пользователей на основе смарт-карт, имеет экспериментальную поддержку LDAP ; -

pam_usbпозволяет использовать USB"=накопители в роли аппаратных ключей ; -

pam_nfc— модуль для авторизации на основе ID-тегов карт RFID, изначально рекомендованный для идентификации и систем многофакторной аутентификации ; -

pam-blue— модуль для аутентификации с помощью гаджетов по протоколу bluetooth (используется MAC-адрес Bluetooth"=устройства), а такжеpamble— сходный модуль для Bluetooth Low Energy, написанный одним из участников проекта и ориентированный на авторизацию с помощью популярных фитнес-трекеров Xiaomi .

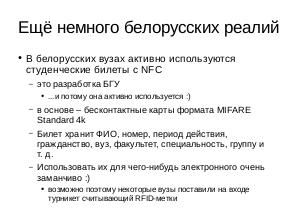

В случае Беларуси список персональных устройств, пригодных для задач идентификации и аутентификации, дополняется студенческими билетами на основе смарт"=карт, активно применяемыми белорусскими вузами. По факту, это разработка БГУ, основанная на использовании бесконтактных карт формата MIFARE Standard 4k (протокол существует долгое время и поддерживается многими серийными NFC"=считывателями).

Заметим, что выше рассматривались модули аутентификации на рабочих станциях под управлением Linux, в то время как существенная часть задач, связанных с информированием пользователей, реализуется отдельными приложениями. Модули расширения системы PAM наглядно иллюстрируют ситуацию с аппаратной аутентификацией, а случае других применений (например, информационных киосков) ситуация является аналогичной, поскольку данные PAM-модули и конечные приложения с функцией аутентификации в большинстве случаев строятся на одних и тех же свободных библиотеках.

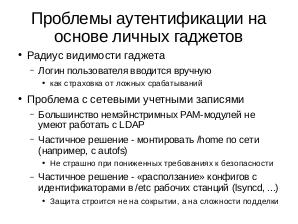

Отличием является то, что в случае информационных киосков и других специализированных решений, забота об авторизации перекладывается на разработчика приложения и может решаться по разному в зависимости от конкретной задачи. При авторизации же на рабочих станциях возникает дополнительная проблема, связанная со стандартной схемой хранения учетных записей пользователей на сервере LDAP (что, учитывая численность студентов, заметно упрощает администрирование компьютерного парка вуза).

PAM по определению является модульной системой, и стандартная схема предполагает использование libnss для получения информации о пользователях и группах, а затем последовательное применение модулей для попытки аутентификации, включая, например, запасной вариант использования pam_ldap. Учитывая, что поддержка LDAP заявлена только PAM-PKCS#11, сетевое хранение сертификатов (или их аналогов) немэйнстримных PAM-модулей для учетных записей становится проблемой. Очевидное решение предполагает монтирование домашних каталогов по сети с помощью autofs. При этом домашние каталоги и хранящиеся в них служебные данные, необходимые для аутентификации пользователей, оказываются в несколько большей сетевой доступности для потенциальных злоумышленников. Однако с учетом отправного тезиса об использовании идентификации и аутентифкации на основе гаджетов за пределами областей, критических с точки зрения информационной безопасности, данная проблема не является существенной для рассматриваемых применений.

Пойта П. С., Костюк Д. А., Дереченник С. С., Луцюк П. Н. Повышение сетевой безопасности в компьютерном парке вуза за счет буферизации и изоляции ресурсов // Электроника инфо.- 2013.- No.6 (96).- С. 111—113. pam fprint. https://www.freedesktop.org/wiki/Software/fprint/pam_fprint/. Last edited on May 18, 2013. PAM Fingerprint https://github.com/philippmeisberger/pam-fingerprint. Commited on Dec 21, 2017. Wills N. A look at PAM face-recognition authentication https://lwn.net/Articles/523199/. Published on November 7, 2012. PAM-PKCS#11 Login Tools. https://github.com/OpenSC/pam_pkcs11/wiki. Commited on Sep 28, 2016. Hardware authentication for Linux using ordinary USB Flash Drives. https://github.com/aluzzardi/pam_usb. Commited on 27 Apr 2016. NFC-based PAM authentification module. https://github.com/nfc-tools/pam_nfc. Committed on 13 May 2013. Linux NFC compatibility. http://nfc-tools.org/index.php?title=Devices_compatibility_matrix. Published on on 25 December 2016. Аутентификация при помощи Bluetooth телефона или USB Flash в Debian/Ubuntu Linux https://www.opennet.ru/tips/1973_pam_auth_usb_bluetooth.shtml. Опубликовано 04.03.2009. Pluggable authentication module for low level authentication in unix systems by bluetooth low energy device. https://github.com/jaffeetv/pamble. Committed on 23 Apr 2017. Абламейко С. В. и др. Опыт и перспективы внедрения интеллектуальных документов в учебные заведения // Материалы Международной научно-практической конференции «Современные технологии автоматической идентификации и электронного бизнеса. Состояние и перспективы развития ID Comptence 2011», Минск, апрель 2011.- С. 49-57.

Примечания и ссылки[править вики-текст]

Plays:54 Comments:0