Paranoid Service Worker (Vsevolod Rodionov, SECR-2018) — различия между версиями

Материал из 0x1.tv

StasFomin (обсуждение | вклад) |

StasFomin (обсуждение | вклад) (Batch edit: replace PCRE (\n\n)+(\n) with \2) |

||

{{SlidesSection}}

[[File:Параноидальный Service Worker (Всеволод Родионов, SECR-2018).pdf|left|page=-|300px]]

{{----}}

[[File:{{#setmainimage:Параноидальный Service Worker (Всеволод Родионов, SECR-2018)!.jpg}}|center|640px]]

{{LinksSection}}

* [https://2018.secrus.org/program/submitted-presentations/paranoid-service-worker/ Talks page on SECR site]

<!-- <blockquote>[©]</blockquote> -->

{{vklink|1353}}

<references/>

<!-- topub -->

{{stats|disqus_comments=0|refresh_time=2021-08-31T16:32:31.392918|vimeo_plays=24|youtube_comments=0|youtube_plays=35}}

[[Категория:SECR-2018]]

[[Категория:Javascript]]

[[Категория:Информационная безопасность]] | |||

Текущая версия на 12:19, 4 сентября 2021

- Speaker

- Всеволод Родионов

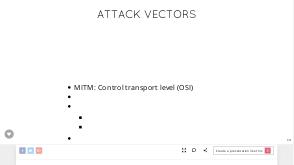

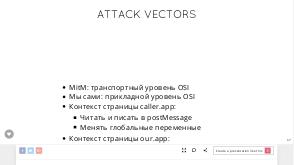

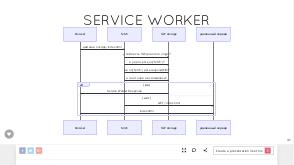

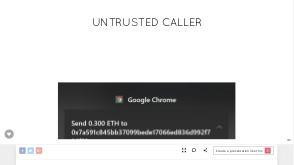

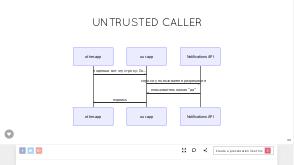

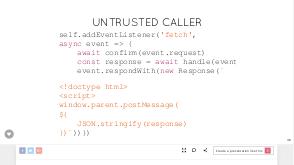

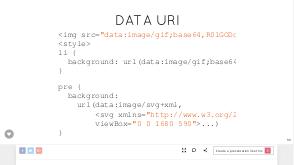

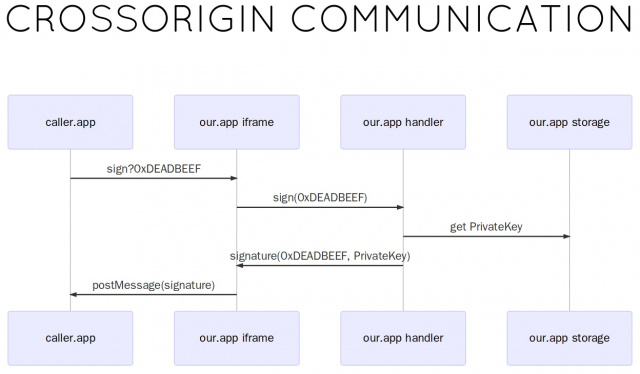

We can definitely say that the full potential of Service Worker technology has not yet been revealed. The range their possibilities is much more than just smart cache, and this tech talk will be dedicated to an unusual approach of its usage.

Эта история начинается не так давно.

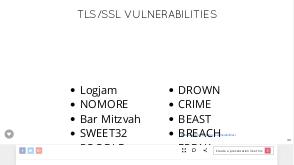

Шел 2018-й год. Интернет полнился историями о взломах: ломали аккаунты Фейсбука, дверные ручки Гугла и плагины в браузерах, китайские телефоны продавались сразу с бесплатным подключением к ботнетам, расположение секретных баз вычисляли через фитнес-трекеры (strava), через HTTPS на части серверов еще можно было прочитать содержимое оперативной памяти (heartbleed), а через деление — прочитать память в других процессах (meltdown и spectre), при желании — даже из «защищенной зоны» в памяти процессора (foreshadow). Интернет полнился слухами, которые оказались не слухами, что в процессорах есть еще один маленький компьютер, на котором можно запустить DOOM (предположительно). Ну и вишенкой на торте было то, что технически возможно вывести из строя сервера, отправляя по сети единицы и нули так, что электроны начинали выпрыгивать из оперативной памяти (nethammer/throwhammer).

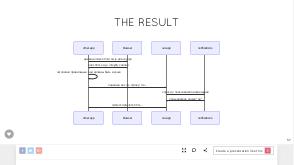

И в воздухе висел вопрос: можно ли вообще хранить хоть какие-то данные в браузерах без страха, что их украдут?

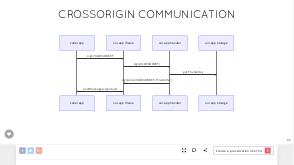

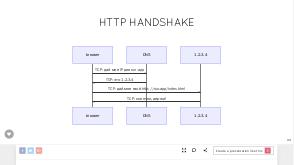

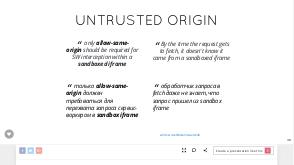

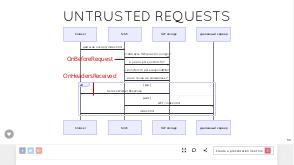

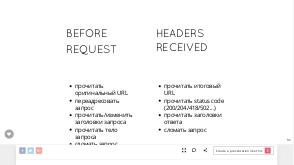

Понемногу приходило понимание, что вроде бы можно. Но доверять нельзя никому, ни себе, ни другим. Нужно, чтобы клиент проверял сервер, а сервер — клиент, чтобы ничего не происходило просто так, а песочница внутри себя держала еще одну песочницу, но поперек. Понемногу это превращалось в самую настоящую паранойю, но закончилось рядом уникальных находок, о которых и будет этот доклад.

Совершенно однозначно можно сказать, что потенциал технологии Service Worker еще не раскрыт. Спектр возможностей их применения куда шире, чем просто умный кэш, и в данном докладе будет рассмотрен нестандартный подход к использованию его возможностей.

Video

Посмотрели доклад? Понравился? Напишите комментарий! Не согласны? Тем более напишите.

Slides

Links

Plays:59 Comments:0