Методика определения интерфейсов поверхности атаки на примере операционной системы Platform V SberLinux OS Server (Иван Татарчук, OSDAY-2025) — различия между версиями

Материал из 0x1.tv

StasFomin (обсуждение | вклад) (Новая страница: «;{{SpeakerInfo}}: {{Speaker|Иван Татарчук}} <blockquote> </blockquote> {{VideoSection}} {{vimeoembed||800|450}} <!-- {{youtubelink|}} --> == Thesis…») |

StasFomin (обсуждение | вклад) |

||

;{{SpeakerInfo}}: {{Speaker|Иван Татарчук}}

<blockquote>

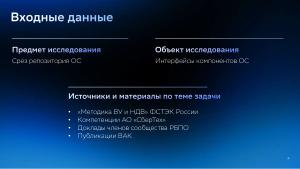

Определение поверхности атаки является одним из важнейших процессов при сертификации ПО во ФСТЭК России. Поверхность атаки определяется экспертным методом, и от эксперта требуется высокий уровень квалификации и техническая насмотренность, чтобы не только всесторонне исследовать объект оценки, но и минимизировать субъективность анализа получаемых в процессе оценки данных. В случае, если объектом оценки является серверная операционная система, то может потребоваться анализ нескольких тысяч исполняемых файлов и библиотек для полного определения ширины и глубины поверхности атаки.

При сертификации и пересертификации Platform V SberLinux OS Server была разработана методика определения интерфейсов поверхности атаки для ОС. Методика описывает набор конкретных критериев для выделения из многочисленного списка только тех файлов, которые предоставляют злоумышленникам интерфейсы для атаки. Такой подход позволяет существенно сократить трудозатраты специалистов и время на определение поверхности атаки для всей операционной системы за счет встроенных механизмов автоматизации.

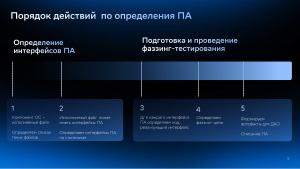

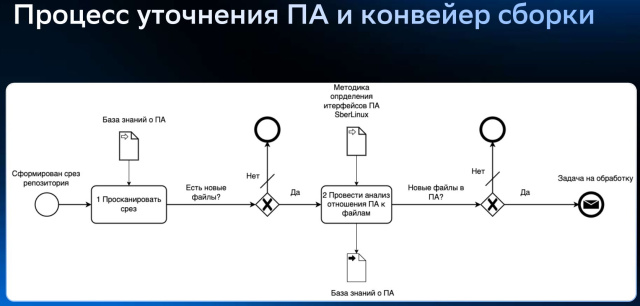

Определение поверхности атаки для ОС является непрерывным процессом из-за включения в поставку новых пакетов и доработку кода уже существующих. Было предложено разделить процесс на два этапа:

# Выделение программ и библиотек, содержащих код, который может относиться к поверхности атаки

# Уточнение поверхности атаки до конкретных функций в коде программ и библиотек

Второй этап процесса во многих компаниях и лабораториях отлажен в должной мере - для него эксперт использует программные средства анализа помеченных данных на исследовательском стенде и анализирует трассу прохождения данных и поведение программы в контролируемой среде. При этом первый этап процесса описан только в виде общих рекомендаций в «Методике ВУ и НДВ» ФСТЭК РФ.

В докладе описывается процесс определения поверхности атаки по разработанной методике:

* Основные положения методики

* Принципы отбора бинарных файлов

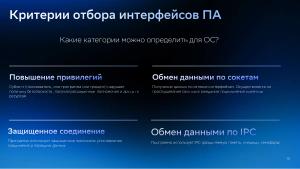

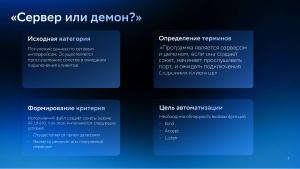

* Выделение критериев определения наличия интерфейсов атаки у бинарного файла

* Выявление интерфейсов, доступных злоумышленнику

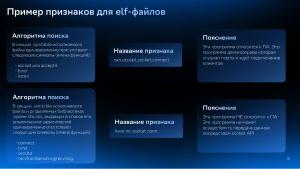

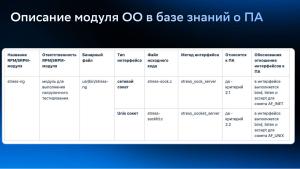

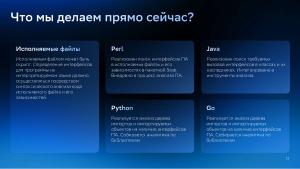

* Автоматизация поиска критериев наличия интерфейсов атаки

* Рекомендации по анализу результатов, полученных после автоматизации

* Опыт внедрения методики в сборочный конвейер продукта

Также проводится анализ результатов внедрения методики в процесс пересертификации продукта. Даются практические рекомендации по обеспечению измерения поверхности атаки вглубь и вширь.

Доклад будет полезен компаниям-разработчикам, которые проводят сертификацию своих ИТ-продуктов, как пример оптимизации определения поверхности атаки.

</blockquote>

{{VideoSection}}

{{vimeoembed||800|450}}

<!-- {{youtubelink|}} -->

== Thesis == | |||

Версия 11:24, 24 июня 2025

- Докладчик

- Иван Татарчук

Определение поверхности атаки является одним из важнейших процессов при сертификации ПО во ФСТЭК России. Поверхность атаки определяется экспертным методом, и от эксперта требуется высокий уровень квалификации и техническая насмотренность, чтобы не только всесторонне исследовать объект оценки, но и минимизировать субъективность анализа получаемых в процессе оценки данных. В случае, если объектом оценки является серверная операционная система, то может потребоваться анализ нескольких тысяч исполняемых файлов и библиотек для полного определения ширины и глубины поверхности атаки.

При сертификации и пересертификации Platform V SberLinux OS Server была разработана методика определения интерфейсов поверхности атаки для ОС. Методика описывает набор конкретных критериев для выделения из многочисленного списка только тех файлов, которые предоставляют злоумышленникам интерфейсы для атаки. Такой подход позволяет существенно сократить трудозатраты специалистов и время на определение поверхности атаки для всей операционной системы за счет встроенных механизмов автоматизации.

Определение поверхности атаки для ОС является непрерывным процессом из-за включения в поставку новых пакетов и доработку кода уже существующих. Было предложено разделить процесс на два этапа:

- Выделение программ и библиотек, содержащих код, который может относиться к поверхности атаки

- Уточнение поверхности атаки до конкретных функций в коде программ и библиотек

Второй этап процесса во многих компаниях и лабораториях отлажен в должной мере - для него эксперт использует программные средства анализа помеченных данных на исследовательском стенде и анализирует трассу прохождения данных и поведение программы в контролируемой среде. При этом первый этап процесса описан только в виде общих рекомендаций в «Методике ВУ и НДВ» ФСТЭК РФ.

В докладе описывается процесс определения поверхности атаки по разработанной методике:

- Основные положения методики

- Принципы отбора бинарных файлов

- Выделение критериев определения наличия интерфейсов атаки у бинарного файла

- Выявление интерфейсов, доступных злоумышленнику

- Автоматизация поиска критериев наличия интерфейсов атаки

- Рекомендации по анализу результатов, полученных после автоматизации

- Опыт внедрения методики в сборочный конвейер продукта

Также проводится анализ результатов внедрения методики в процесс пересертификации продукта. Даются практические рекомендации по обеспечению измерения поверхности атаки вглубь и вширь.

Доклад будет полезен компаниям-разработчикам, которые проводят сертификацию своих ИТ-продуктов, как пример оптимизации определения поверхности атаки.

Содержание

Видео

Thesis

Презентация

Примечания и ссылки