USB attacks explained (Krzysztof Opasiak, LVEE-2017) — различия между версиями

Материал из 0x1.tv

StasFomin (обсуждение | вклад) |

StasFomin (обсуждение | вклад) |

||

| (не показано 11 промежуточных версий этого же участника) | |||

;{{SpeakerInfo}}: {{Speaker|Krzysztof Opasiak}}

<blockquote>

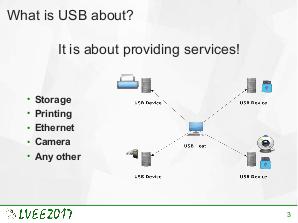

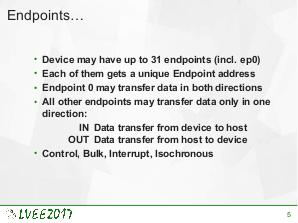

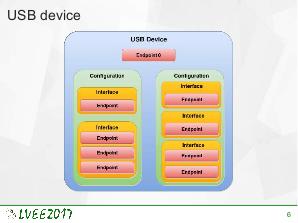

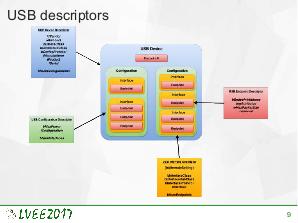

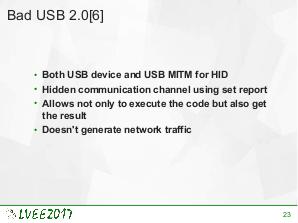

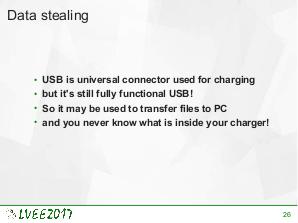

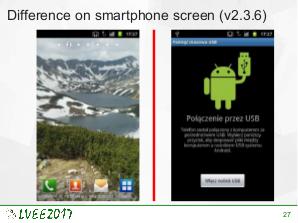

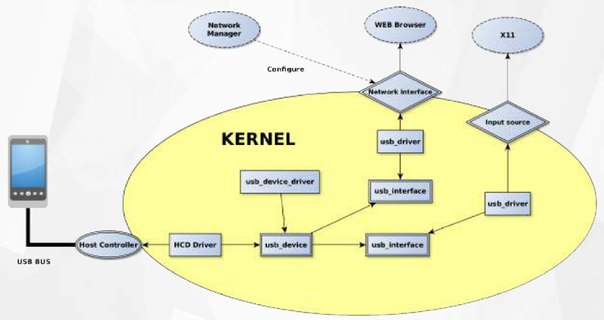

USB is the most common external interface in the world. Even machines which, for security reasons, are disconnected from the Internet often offer USB connectivity. This creates a new attacks surface for skilled hackers. USB implementation may be exploited on various levels. To effectively protect against such attack, knowledge about already exploited vulnerabilities is required. This paper is a survey of state-of-the-art USB-related attacks.

</blockquote>

{{VideoSection}}

{{vimeoembed|223913380|800|450}}

{{youtubelink|hjaVq3w_Tus}}{{letscomment}}

{{SlidesSection}}

[[File:USB attacks explained (Krzysztof Opasiak, LVEE-2017).pdf|left|page=-|300px]]

{{----}}

== Thesis ==

{{LinksSection}}

* [https://lvee.org/ru/abstracts/243 Talks page]

<!-- <blockquote>[©]</blockquote> -->

{{fblink|1933723420214003}}

{{vklink|711}}

<references/>

[[File:{{#setmainimage:USB attacks explained (Krzysztof Opasiak, LVEE-2017)!.jpg}}|center|640px]]

{{stats|disqus_comments=0|refresh_time=2019-12-30T16:17:392021-08-31T16:40:04.612353112631|vimeo_comments=0|vimeo_plays=435|youtube_comments=0|youtube_plays=4971}}

[[Категория:Linux]]

[[Категория:LVEE-2017]]

[[Категория:Информационная безопасность]] | |||

Текущая версия на 06:12, 20 октября 2025

- Speaker

- Krzysztof Opasiak

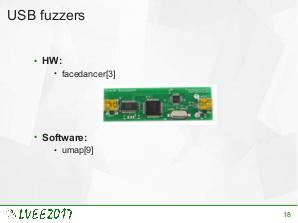

USB is the most common external interface in the world. Even machines which, for security reasons, are disconnected from the Internet often offer USB connectivity. This creates a new attacks surface for skilled hackers. USB implementation may be exploited on various levels. To effectively protect against such attack, knowledge about already exploited vulnerabilities is required. This paper is a survey of state-of-the-art USB-related attacks.

Video[править вики-текст]

Slides[править вики-текст]

Thesis[править | править вики-текст]

Links[править вики-текст]

Plays:116 Comments:0