Modern strace (Дмитрий Левин, LVEE-2019)

Материал из 0x1.tv

- Докладчик

- Дмитрий Левин

strace is a diagnostic, debugging and instructional utility for Linux. It is used to monitor and tamper with interactions between processes and the Linux kernel, which include system calls, signal deliveries, and changes of process state. Linux developers are usually aware of strace and use it occasionally, but their knowledge about modern strace features is often quite limited. Here the maintainer of strace describes features of modern strace and demonstrates what kinds of problems they help to solve.

Содержание

Видео

Презентация

Thesis

Введение

strace как инструмент мониторинга взаимодействия пользовательских процессов с ядром существует уже почти 28 лет и широко применяется для диагностики, отладки и изучения поведения ПО. Многочисленные параметры управления фильтрацией дают возможность пользователю strace легко и гибко настраивать отображение системных вызовов и сигналов. С каждым выпуском strace таких возможностей становится больше, а точность отображения — выше.

Начиная с версии 4.13, выпущенной в июле 2016 года, расписание выпусков новых версий strace синхронизировано с расписанием выпусков новых версий ядра linux. Таким образом новые интерфейсы, добавляемые в релизы ядра linux, сопровождаются соответствующими парсерами, добавляемыми в релизы strace.

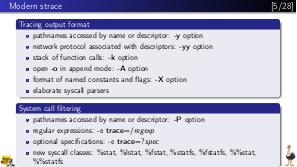

strace относится к традиционным инструментам, и пользователи со стажем зачастую не подозревают о новых возможностях, появившихся в strace за последние несколько лет, таких как

- отслеживание файловых путей: параметр

-y; - отслеживание сетевых протоколов: параметр

-yy; - отслеживание стека вызовов: параметр

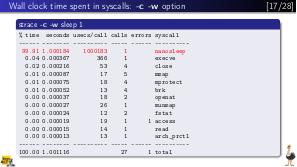

-k; - сбор статистики по времени, проведённому отслеживаемыми процессами в системных вызовах: параметр

-w; - фильтрация системных вызовов по файловым путям: параметр

-P; - фильтрация системных вызовов по именам: с помощью регулярных выражений и новых классов системных вызовов;

- модификация системных вызовов: инъекции ошибок, кодов возврата, сигналов, и задержек.

Отслеживание файловых путей и фильтрация по файловым путям

Начиная с версии 4.7, выпущенной в мае 2012 года, реализована возможность отслеживания файловых путей, соответствующих дескрипторам, с помощью параметра -y.

В той же версии была реализована возможность фильтрации системных вызовов по файловым путям, соответствующим аргументам системных вызовов и файловым дескрипторам, с помощью параметра -P.

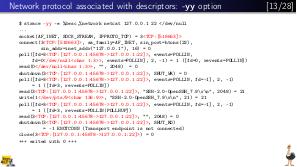

Отслеживание сетевых протоколов и устройств

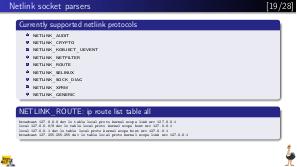

Начиная с версии 4.10, выпущенной в марте 2015 года, реализована возможность отслеживания характеристик сетевых протоколов, соответствующих дескрипторам сокетов, с помощью параметра -yy.

Начиная с версии 4.22, выпущенной в апреле этого года, с помощью этого же параметра можно отслеживать и характеристики устройств.

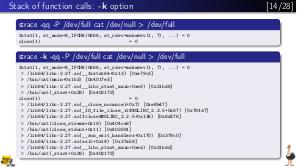

Отслеживание стека вызовов

Начиная с версии 4.9, выпущенной в августе 2014 года, реализована экспериментальная возможность отслеживания стека вызовов функций с помощью параметра -k. Начиная с версии 4.23, выпущенной в июне этого года, усовершенствованная реализация этой возможности с использованием библиотеки libdw уже не носит экспериментальный статус.

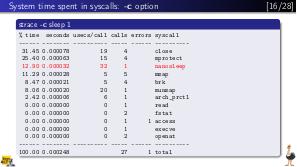

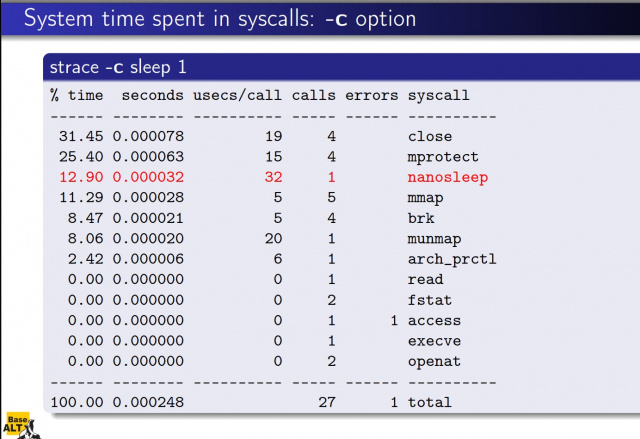

Cбор статистики

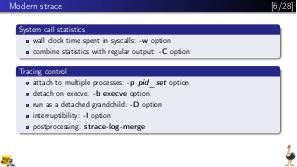

Начиная с версии 4.9, выпущенной в августе 2014 года, реализована возможность сбора статистики по времени, проведённому отслеживаемыми процессами в системных вызовах, с помощью параметра -w.

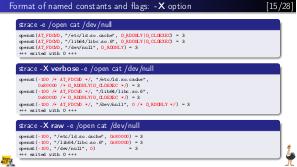

Фильтрация системных вызовов по именам

Начиная с версии 4.17, выпущенной в мае 2017 года, синтаксис описания множества системных вызовов существенно расширился.

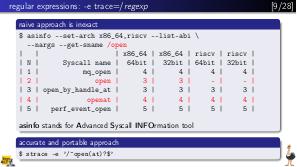

В описании имён системных вызовов теперь поддерживаются регулярные выражения:

strace -e trace=/regexp.

В описании множества системных вызовов поддерживаются описания, которым не соответствует ни одного системного вызова:

strace -e trace=?set.

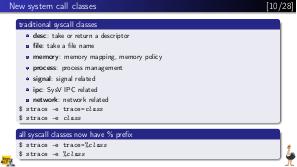

Имена классов системных вызовов теперь начинаются с префикса %:

strace -e trace=%class.

Прежний способ именования классов без префикса % поддерживается, но уже считается устаревшим и не рекомендуется для применения.

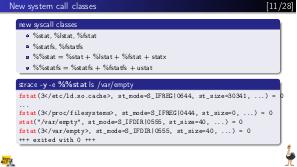

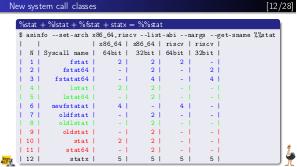

Добавлены новые классы системных вызовов семейства stat: %stat, %lstat, %fstat, %%stat, %statfs, %fstatfs, %%statfs.

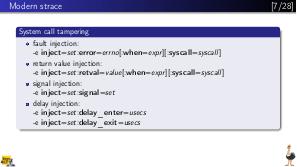

Модификация системных вызовов

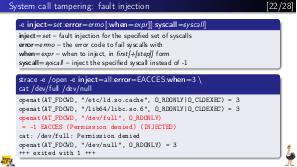

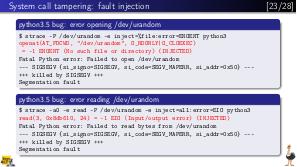

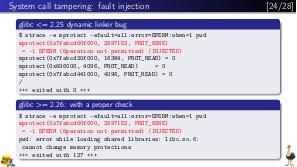

Начиная с версии 4.15, выпущенной в декабре 2016 года, реализован механизм инъекций ошибок в системные вызовы. Синтаксис syscall fault injection выглядит следующим образом:

strace -e fault=set[:error=errno][:when=expr]

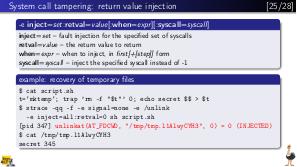

Начиная с версии 4.16, выпущенной в феврале 2017 года, реализован более общий механизм вмешательства в системные вызовы, который, помимо инъекций ошибок, позволяет осуществлять инъекции кодов возврата и сигналов, а начиная с версии 4.22, выпущенной в апреле 2018 года, ещё и инъекции задержек. Интерфейс этого нового механизма выглядит следующим образом:

strace -e inject=set[parameters]

где parameters могут принимать следующие значения:

-

:error=errnoлибо:retval=value– инъекция ошибки либо кода возврата; -

:syscall=syscall– подменяемый системный вызов для инъекции ошибок либо кода возврата; -

:signal=sig– инъекция сигнала; -

:delay_enter=usecs– инъекция задержки перед системным вызовом; -

:delay_exit=usecs– инъекция задержки после системного вызова; -

:when=expr– правило применения инъекции.

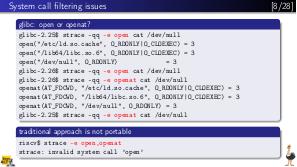

Пример инъекции ошибки:

<source lang="bash">$ strace -e trace=/open -e inject=/open:when=3:error=EACCES cat /dev/null

openat(AT_FDCWD, "/etc/ld.so.cache", O_RDONLY|O_CLOEXEC) = 3

openat(AT_FDCWD, "/lib64/libc.so.6", O_RDONLY|O_CLOEXEC) = 3

openat(AT_FDCWD, "/dev/null", O_RDONLY) = -1 EACCES (Permission denied) (INJECTED)

cat: /dev/null: Permission denied

+++ exited with 1 +++ </source>

Пример инъекции задержки:

<source lang="bash">$ dd if=/dev/zero of=/dev/null bs=1M count=10 10+0 records in 10+0 records out 10485760 bytes (10 MB, 10 MiB) copied, 0.00211354 s, 5.0 GB/s

$ strace -e inject=write:delay_exit=100000 -e write -o /dev/null \ dd if=/dev/zero of=/dev/null bs=1M count=10 10+0 records in 10+0 records out 10485760 bytes (10 MB, 10 MiB) copied, 1.10658 s, 9.5 MB/s </source>

Примечания и ссылки

- [ Talks page]

Plays:122 Comments:3