Расследование кибер-преступлений — извлекаем скриншоты из дампов оперативной памяти (SECON-2017) — различия между версиями

Материал из 0x1.tv

StasFomin (обсуждение | вклад) |

StasFomin (обсуждение | вклад) |

||

{{LinksSection}}

* [https://2017.secon.ru/reports/rassledovanie-kiber-prestupleniy-izvlekaem-skrinshoty-iz-dampov-operativnoy-pamyati Страничка доклада на сайте конференции]

<!-- <blockquote>[©]</blockquote> -->

<references/>

<!-- topub -->

[[Категория:SECON-2017]]

[[Категория:Информационная безопасность]]

[[Категория:Linux]]

{{stats|disqus_comments=0159|refresh_time=2017-11-11T00:21:00.35069524T20:22:47.167416|youtube_plays=194|vimeo_plays=43|youtube_comments=0|1}}vimeo_comments=0}} | |||

Версия 17:22, 24 ноября 2017

- Докладчик

Доклад из 3 частей:

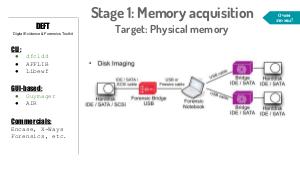

В первой части — краткий рассказ о том, что же такое компьютерная криминалистика, кибер-преступления, кто такие эти эксперты, а также типовой сценарий проведения расследования.

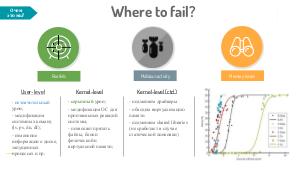

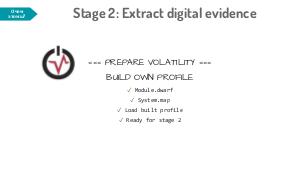

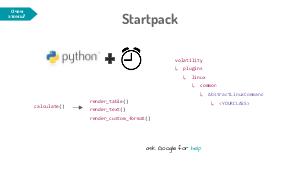

Во второй части мы наиболее подробно остановимся на стадии анализа полученных данных с компьютера с целью извлечения цифровых улик. Здесь пойдет рассказ о наиболее популярных open source фреймворках, таких как Volatility, Rekall.

В третьей части речь пойдет об исследовании, проведенном докладчиками в рамках research project в Университете Иннополис.

Здесь будет рассмотрено:

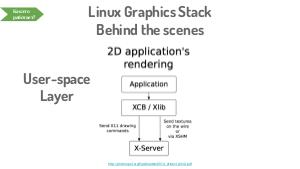

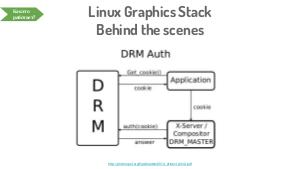

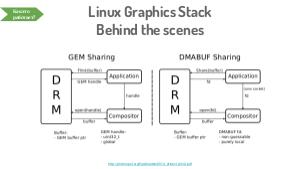

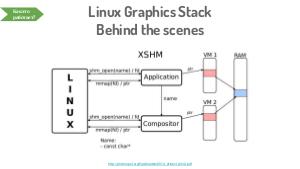

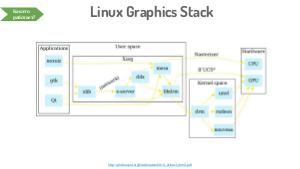

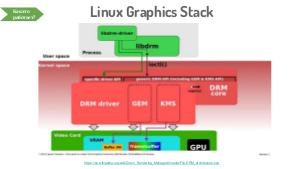

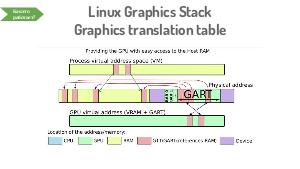

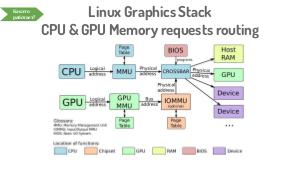

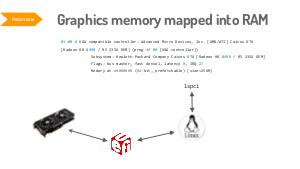

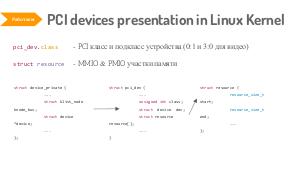

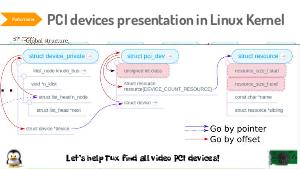

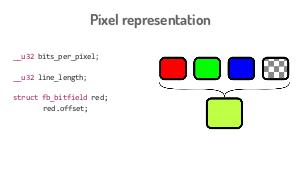

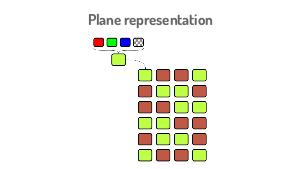

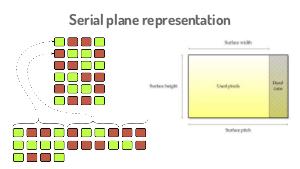

- устройство графической подсистемы ОС Linux;

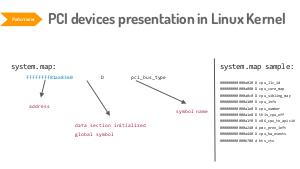

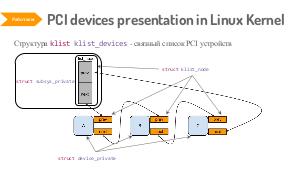

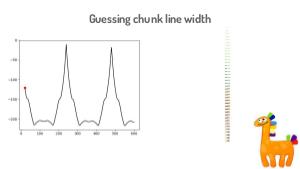

- подробно рассказан процесс анализа ядра ОС Linux с целью поиска регионов оперативной памяти, в которой находятся данные фреймбуфера;

- и дальнейшая автоматизация извлечения снимков экранов с использованием ранее рассмотренных фреймворков.

Видео

Презентация

Примечания и ссылки

Plays:237

Comments:0